Según la 11ª edición de Costo of a Breach Data, el 2017 será un año con cifras récord en el número de…

La inteligencia artificial (IA) se encamina como una gran medida para la ciberseguridad, solucionando rápidamente vulnerabilidades en el software. Pero de la…

Google ha enviado correos a distintos periodistas de EE.UU, en el que les informa que sus cuentas han sido atacadas por personas…

Los últimos estudios han revelado que entre el 50% y el 95% de las empresas han tenido problemas de ciberseguridad. Por supuesto…

El día de ayer, 21 de octubre, dos importantes ataques DDos afectaron seriamente a varias páginas de internet, provocando una caída en…

La facilidad con la que se puede compartir información en WhatsApp, junto con la poca percepción de riesgo que muchos usuarios tienen…

Aún existe un dispositivo que es usado frecuentemente por los usuarios de negocios, el cual es un objetivo claro para los piratas…

Las empresas de tecnología y departamentos de marketing, en estados unidos han aumentado sus ofertas de trabajo buscando Growth Hackers, puesto que…

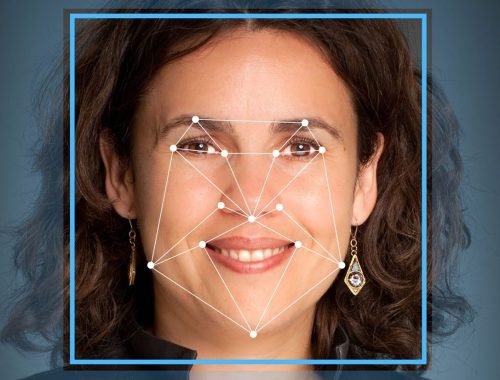

Los sistemas de reconocimiento basados en datos biométricos ya hacen parte de nuestra rutina tecnológica , y es que casos como lectores…