Los últimos estudios han revelado que entre el 50% y el 95% de las empresas han tenido problemas de ciberseguridad. Por supuesto…

Gracias a la información laboral que los usuarios han aportado, al llenar sus datos en Facebook, la red social permitirá que cualquiera…

“Defensa colaborativa” es la nueva medida que pondrán en práctica distintas organizaciones para hacer frente a los ciberataques, durante y después del…

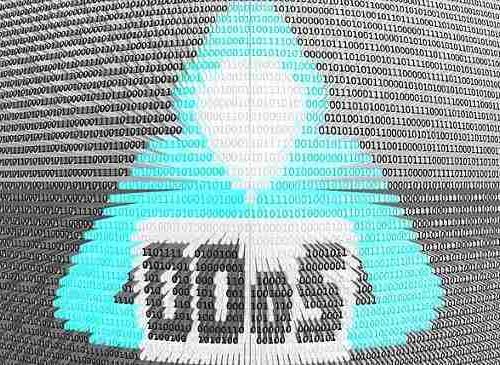

El día de ayer, 21 de octubre, dos importantes ataques DDos afectaron seriamente a varias páginas de internet, provocando una caída en…

Cambiar la contraseña predeterminada que viene con el router no es la única opción para evitar ataques cibernéticos, existen muchos otros tipos…

No todos los equipos son iguales, dependiendo la marca, el equipo puede venir con una RAM, ROM, Procesador o tarjeta gráfica muy…

Durante los últimos años las redes sociales se han convertido en una de las formas en atraer público y hacer crecer distintas marcas.…

El Shadow IT es un software que se utiliza sin el conocimiento del CIO. Por lo general ocacionar un riesgo de seguridad…

Todo negocio puede llegar a prosperar, cuando presenta una buena experiencia al usuario por medio del Call Center. A pesar de esto,…

Google lleva bastante tiempo concentrándose en la creación de su propio software de productividad. Pero este quedo en el pasado, cuando el…